Um eine optimale Sicherheit zu gewährleisten, müssen die Risiken bekannt sein. Dazu braucht es eine detaillierte Analyse der Bedrohungen.

#Risikoanalyse #PartnerLösung

Um die Risiken zu minimieren, müssen einige wichtige Präventions-Massnahmen getroffen werden.

#Prävention #PartnerLösung

Nicht alle Bedrohungen können mit Präventionsmassnahmen verhindert werden, deshalb ist eine gute Recovery Planung entscheidend dafür, wie schnell die Infrastruktur wieder einsatzbereit ist.

#RecoveryPlanung #PartnerLösung

Der Schutz Ihrer IT hängt von den potenziellen Bedrohungen ab. Je öffentlicher (z. B. Cloud) ihre Dienste sind, um so besser muss Ihr Sicherheit-Konzept sein.

Auch die Umgebung muss gut analysiert werden. Instabile Internetleitungen, häufige Stromunterbrüche und viele andere Bedrohungen lauern hier.

Je exponierter eine Infrastruktur ist, umso grösser sind die Bedrohungen von ausserhalb. Alle möglichen Angriffspunkte müssen aufgedeckt und beurteilt werden.

Direkte Bedrohungen

Diese zeigen sich in Form von Angriffen auf die Infrastruktur. Hierbei ist keine Person auf der angegriffenen Seite involviert. Diesen Bedrohungen muss man präventive Massnahmen entgegenstellen. Sie müssen wenn möglich verhindert oder zumindest erkannt werden können.

#Prävention

Indirekte Bedrohungen

Diese beinhalten einen technischen Angriff, der über eine Person auf der angegriffenen Seite stattfindet. Dies kann beispielsweise ein unbedachter Klick in einer Phishing-Mail sein. Präventive Massnahmen helfen hier nur bedingt. Um diesen Bedrohungen zu begegnen braucht es eine gelebte Sicherheitskultur bei allen beteiligten Personen.

#GelebteSicherheit

Eine gute Analyse und Einschätzung der Umgebung gehört zu #protectiveIT dazu. Wie sicher z.B. die Stromversorgung oder die Internetstabilität sein müssen, hängt von den individuellen Anforderungen des Unternehmens ab. Ein #protectiveIT Anbieter erarbeitet mit Ihnen spezifische Bedrohungsszenarien und stellt die Lösungen dazu bereit.

Backup-Internet, Notstromversorgung, Brandmelder und Klimaanlage bilden die Basis für die Prävention von Risiken. Dazu kommt intelligente, redundante Hardware, die mittels Monitoring überwacht wird.

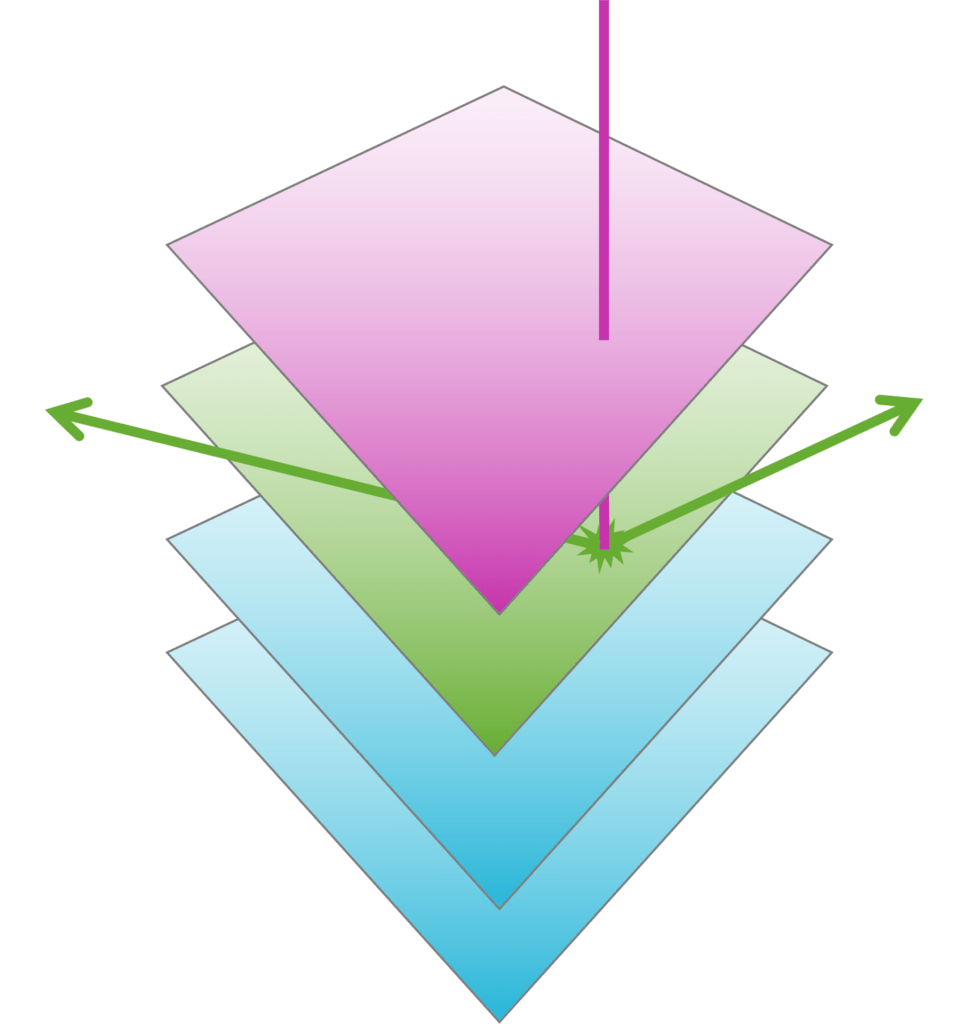

Die Überlagern von mehreren Sicherheitsebenen sollte heute der Standard sein. Um „Zero-Day-Attacken“ und verzögerten Sicherheit-Updates vorzubeugen, braucht es mehrere Hürden, die überwunden werden müssen. Auch beim Verlust von Passwörtern helfen die zusätzlichen Sicherheits-Ebenen, um Unberechtigten den Zugang zu erschweren.

Die wohl bekannteste Art einer Sicherheit-Schicht, ist ein VPN. Dies gibt es in verschiedenen Variationen, je nach Bedarf. Einem VPN kann eine weitere Sicherheitsschicht verpasst werden, indem die Benutzer eine Zweifaktor-Authentifizierung durchlaufen müssen.

Verschiedene Ursachen, wie z.B. das Aussetzen von Updates oder das Betreiben von Geräten an Leistungsgrenzen, bergen viele Gefahren und können zu Problemen in der Sicherheit führen.

Ein gutes Monitoring, welches aktiv den Zustand der Infrastruktur misst und bei Problemen frühzeitig alarmiert, ist wichtig, um über den Zustand der Infrastruktur Bescheid zu wissen und Gefahren frühzeitig zu erkennen sowie Sicherheitslücken bestmöglich zu schliessen.

Welche Backups wie angelegt werden müssen, ergibt sich aus der Recovery-Planung. Abhängig davon, welche Bedrohungen auf welche Art wirken, braucht es unterschiedliche Ebenen von Backups.

#RecoveryPlanung

Auch die Umgebung hat einen Einfluss auf die Art der Backups. Sind zum Beispiel zwei Standorte vorhanden, können die Backups entsprechend am anderen Standort abgelegt werden. Gibt es nur einen Standort, ist das Cloud-Backup wohl die beste Lösung. Auch hier kann sehr gut eine Lösung gefunden werden, die auch noch #greenIT ist.

#greenIT

An Stellen an denen ein Ausfall einfach NICHT verkraftbar ist, müssen zwingend Redundanz-Systeme zum Einsatz gebracht werden. Für jedes System gibt es einen Klon, der im Falle eines Ausfalls des Hauptsystemes sofort übernehmen kann. Redundanzsysteme sind sehr individuell und den Leistungsanforderungen anzupassen.

Natürlich setzt #protectiveIT modernste Verschlüsselungen an verschiedensten Stellen ein, um Daten, selbst bei Diebstahl unbrauchbar für den Dieb zu machen. Dazu gehören Klassisch E-Mail-, Datenbank-, Daten-, Verbindungs-Verschlüsselungen u.v.a.

Nachdem alle Bedrohungen analysiert sind und möglichst gut mit präventiven Massnahmen abgedämpft wurden, braucht es nun für die Fälle, die nicht verhindert werden können, eine gute Recovery Planung.

Die Recovery-Planung definiert zu den analysierten Risiken, wie lange ein Ausfall dauern darf und welche Massnahmen nötig sind, um den Betrieb wiederherzustellen.

Alle beteiligten Parteien für den Betrieb der IT müssen bekannt und sich ihrer Rollen bewusst sein. Die Recovery-Planung setzt voraus, das alle Informationen so transparent wie nötig dokumentiert und zugänglich sind.

- Adressliste mit allen nötigen Ansprechpartnern

- Dokumentation der Strom und Netzwerk-Verteilung

- definierter Zugang zur Infrastruktur (Schlüssel usw.)

Wenn bei einem Ausfall keine Hardware zur Verfügung steht, geht auch der beste Recovery-Plan nicht auf. Ob es nun darum geht, Wartungsverträge richtig abzuschließen oder Reserve-Geräte bereitzustellen, um die Recovery-Planung zu gewährleisten, müssen in der Versorgung geeignete Maßnahmen getroffen werden.

Eine gute Lebenszyklus-Definition hilft, unerwarteten Ausfällen vorzubeugen und bringt, wenn mit Circular-Modularity in Verbindung, viel Flexibilität im Umgang mit Ausfällen.

#RessourcenSparen

Die Recovery-Planung bedingt eine gute Backup-Strategie. Diese ist stark von den Bedrohungen und der gewünschten Recovery-Zeit abhängig. Jede Backuplösung ist individuell.